自動化系統(tǒng)和網(wǎng)關的安全與保障

48

48

拍明

拍明

原標題:自動化系統(tǒng)和網(wǎng)關的安全與保障

一、核心安全挑戰(zhàn)與風險分析

自動化系統(tǒng)(如+-、SCADA)及網(wǎng)關作為連接物理設備與數(shù)字網(wǎng)絡的樞紐,面臨以下關鍵威脅:

網(wǎng)絡攻擊

勒索軟件:如WannaCry攻擊制造業(yè),導致生產(chǎn)線停機;

APT攻擊:針對能源、交通等關鍵基礎設施,竊取數(shù)據(jù)或破壞設備;

協(xié)議漏洞:Modbus、DNP3等工業(yè)協(xié)議缺乏加密,易被中間人攻擊。

物理安全威脅

設備篡改:未經(jīng)授權訪問網(wǎng)關或傳感器,篡改配置或數(shù)據(jù);

環(huán)境干擾:電磁脈沖(EMP)、極端溫度導致硬件失效。

數(shù)據(jù)完整性與隱私

虛假數(shù)據(jù)注入:攻擊者偽造傳感器數(shù)據(jù),觸發(fā)誤操作(如虛假溫度報警);

敏感信息泄露:工業(yè)配方、客戶數(shù)據(jù)通過網(wǎng)關外泄。

二、自動化系統(tǒng)與網(wǎng)關的安全保障體系

1. 網(wǎng)絡安全防護

| 防護措施 | 技術實現(xiàn) | 典型應用場景 |

|---|---|---|

| 網(wǎng)絡隔離 | 工業(yè)防火墻(如Cisco ICS Firewall) | 隔離生產(chǎn)網(wǎng)與企業(yè)辦公網(wǎng) |

| 加密通信 | TLS 1.3、IPsec VPN | 網(wǎng)關與云端/總部數(shù)據(jù)傳輸 |

| 入侵檢測(IDS) | 基于規(guī)則的檢測(如Snort)或AI行為分析 | 監(jiān)控異常流量(如Modbus掃描) |

| 零信任架構 | 持續(xù)認證、最小權限訪問 | 遠程運維人員訪問PLC |

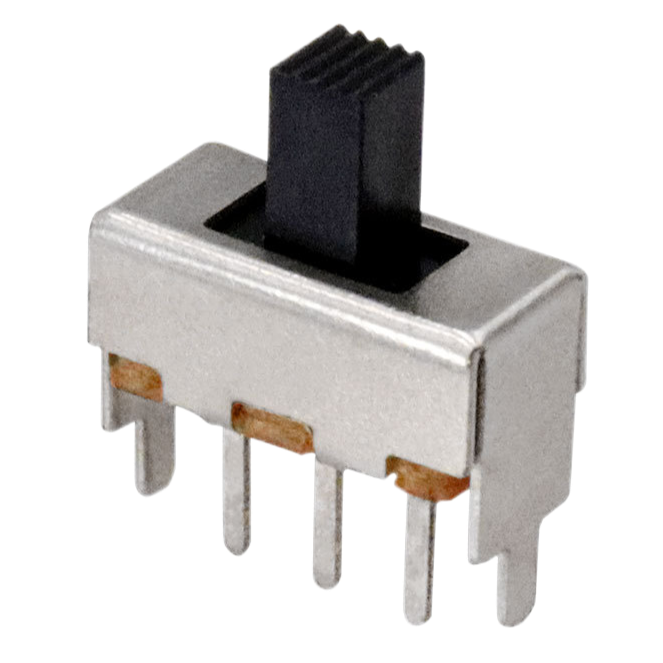

2. 硬件與固件安全

可信啟動(Secure Boot):確保網(wǎng)關固件未被篡改(如使用TPM芯片);

硬件加密模塊:集成HSM或SE,保護密鑰與證書;

防篡改設計:外殼密封、傳感器自毀電路(如檢測到非法開蓋)。

3. 數(shù)據(jù)安全與隱私

邊緣計算:在網(wǎng)關本地處理敏感數(shù)據(jù)(如視頻分析),減少云端傳輸;

數(shù)據(jù)脫敏:匿名化處理客戶信息(如GDPR合規(guī));

區(qū)塊鏈存證:記錄關鍵操作日志,防止篡改(如西門子MindSphere區(qū)塊鏈方案)。

4. 物理安全與冗余

環(huán)境適應性:工業(yè)級網(wǎng)關(如-40℃~85℃工作溫度,IP67防護等級);

冗余設計:雙電源、雙網(wǎng)口、熱備份網(wǎng)關(如Moxa EDS-G509E);

電磁屏蔽:防止EMP攻擊導致設備損壞。

三、典型安全事件與應對案例

案例1:烏克蘭電網(wǎng)攻擊(2015)

攻擊手段:通過釣魚郵件植入BlackEnergy3,篡改PLC邏輯導致停電;

安全漏洞:未隔離辦公網(wǎng)與生產(chǎn)網(wǎng),缺乏網(wǎng)關訪問控制;

應對措施:部署工業(yè)防火墻,強制PLC通信加密(如IEC 62443標準)。

案例2:某汽車工廠勒索軟件攻擊(2021)

攻擊手段:利用網(wǎng)關漏洞(未更新固件)傳播勒索軟件;

損失:生產(chǎn)線停機3天,損失超$1.5億;

改進方案:實施自動化固件更新機制,定期漏洞掃描(如Nessus工具)。

案例3:醫(yī)療設備數(shù)據(jù)泄露(2022)

攻擊手段:通過未加密的網(wǎng)關WiFi竊取患者數(shù)據(jù);

合規(guī)問題:違反HIPAA隱私法規(guī);

解決方案:啟用WPA3加密,部署數(shù)據(jù)泄露防護(DLP)系統(tǒng)。

四、安全保障技術選型與推薦

工業(yè)網(wǎng)關安全功能對比

網(wǎng)關型號 加密支持 防火墻功能 物理防護 典型應用 Siemens SCALANCE TLS 1.3, IPsec 深度包檢測 IP67 工廠自動化 Moxa UC-8100 AES-256, PKI 狀態(tài)防火墻 -20℃~70℃ 智能交通 HPE Edgeline FIPS 140-2, HSM 微分段 抗震設計 能源行業(yè) 推薦方案

低成本場景:采用開源防火墻(如pfSense) + 工業(yè)級網(wǎng)關(如Red Lion CR3000);

高安全需求:選擇支持IEC 62443-4-2認證的網(wǎng)關(如Phoenix Contact FL mGuard);

新興技術:結合AI異常檢測(如Darktrace)與區(qū)塊鏈審計(如IBM Hyperledger)。

五、未來趨勢與創(chuàng)新方向

AI驅動的主動防御

威脅預測:通過機器學習分析歷史攻擊數(shù)據(jù),提前識別漏洞(如Claroty的Continuous Threat Detection);

自適應防護:根據(jù)攻擊類型動態(tài)調(diào)整防火墻規(guī)則(如Palo Alto Networks的WildFire)。

量子安全通信

后量子加密:部署NIST標準化的CRYSTALS-Kyber算法,抵御量子計算破解;

量子密鑰分發(fā)(QKD):在關鍵基礎設施中試點(如中國“墨子號”衛(wèi)星應用)。

5G與邊緣安全融合

網(wǎng)絡切片:為工業(yè)網(wǎng)關分配專用切片,隔離其他流量;

邊緣AI:在網(wǎng)關本地運行AI模型,減少云端依賴(如NVIDIA Jetson平臺)。

數(shù)字孿生與安全仿真

虛擬測試:在數(shù)字孿生環(huán)境中模擬攻擊,驗證安全策略(如ANSYS Twin Builder);

實時監(jiān)控:對比物理系統(tǒng)與數(shù)字孿生狀態(tài),檢測異常(如西門子NX IOT)。

六、總結:自動化系統(tǒng)與網(wǎng)關安全的核心原則

縱深防御(Defense in Depth)

從網(wǎng)絡層、硬件層到數(shù)據(jù)層,構建多層防護(如防火墻+加密+訪問控制)。

零信任與最小權限

默認不信任任何設備或用戶,僅授予必要權限(如基于角色的訪問控制RBAC)。

持續(xù)監(jiān)控與響應

通過SIEM(如Splunk)和SOAR(如Demisto)實現(xiàn)威脅快速處置。

合規(guī)與標準

遵循IEC 62443、NIST CSF、ISO 27001等國際標準,降低法律風險。

一句話總結:自動化系統(tǒng)與網(wǎng)關的安全需通過網(wǎng)絡隔離、硬件加固、數(shù)據(jù)加密、物理冗余四大支柱構建,結合AI、量子安全等新技術實現(xiàn)主動防御,最終形成“檢測-防護-響應-恢復”的全生命周期管理體系。

責任編輯:

【免責聲明】

1、本文內(nèi)容、數(shù)據(jù)、圖表等來源于網(wǎng)絡引用或其他公開資料,版權歸屬原作者、原發(fā)表出處。若版權所有方對本文的引用持有異議,請聯(lián)系拍明芯城(marketing@iczoom.com),本方將及時處理。

2、本文的引用僅供讀者交流學習使用,不涉及商業(yè)目的。

3、本文內(nèi)容僅代表作者觀點,拍明芯城不對內(nèi)容的準確性、可靠性或完整性提供明示或暗示的保證。讀者閱讀本文后做出的決定或行為,是基于自主意愿和獨立判斷做出的,請讀者明確相關結果。

4、如需轉載本方擁有版權的文章,請聯(lián)系拍明芯城(marketing@iczoom.com)注明“轉載原因”。未經(jīng)允許私自轉載拍明芯城將保留追究其法律責任的權利。

拍明芯城擁有對此聲明的最終解釋權。

產(chǎn)品分類

產(chǎn)品分類

2012- 2022 拍明芯城ICZOOM.com 版權所有 客服熱線:400-693-8369 (9:00-18:00)

2012- 2022 拍明芯城ICZOOM.com 版權所有 客服熱線:400-693-8369 (9:00-18:00)